今天是專案修補的第17天,也是鐵人賽的最後一天了。

這次把剩下的低風險弱點修補完這個案子就提前結束了![]()

以下是剩下要修補的弱點資訊及改善方法,這些已在自己公司的LAB電腦驗證過,待到客戶端那邊處理完後再複掃就行了。

弱點名稱:

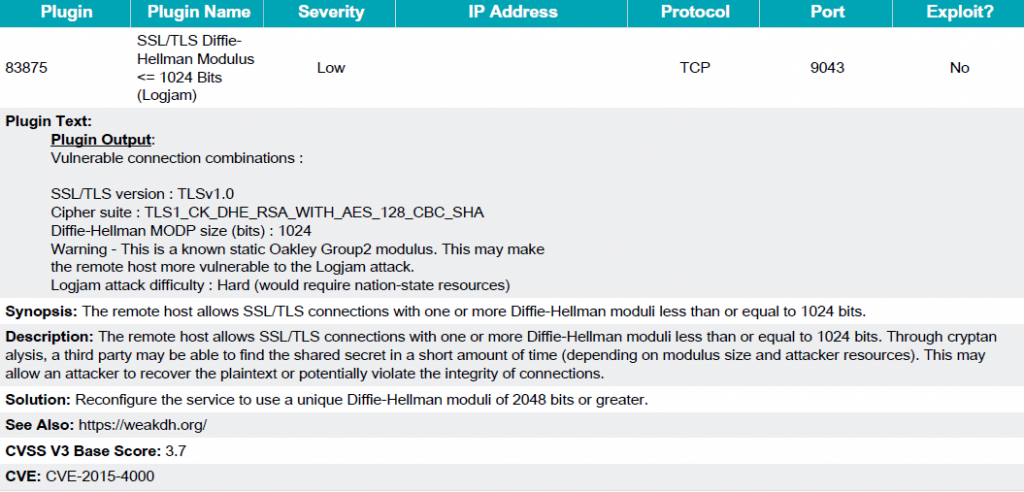

SSL/TLS Diffie-Hellman Modulus <= 1024 Bits (Logjam)

插件編號: 83875

風險程度: 低

風險原因:

伺服器允許使用一個或多個Diffie-Hellman模組小於或等於1024位的SSL / TLS連接。通過密碼分析,第三方可能能夠在短時間內找到隱藏的共享區域(取決於模組大小和攻擊者資源)。這可能使攻擊者可以恢復成明碼或有其他潛在的危險性。

修補方式:

重新設定服務並使用2048位元或更高位元的Diffie-Hellman模組。

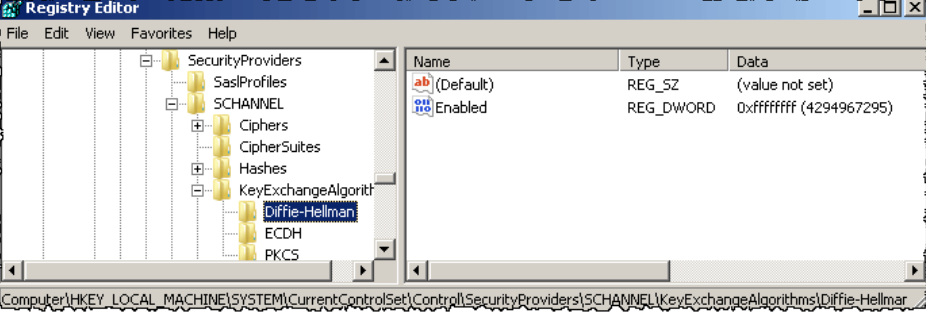

Windows修補方式:

弱點名稱:

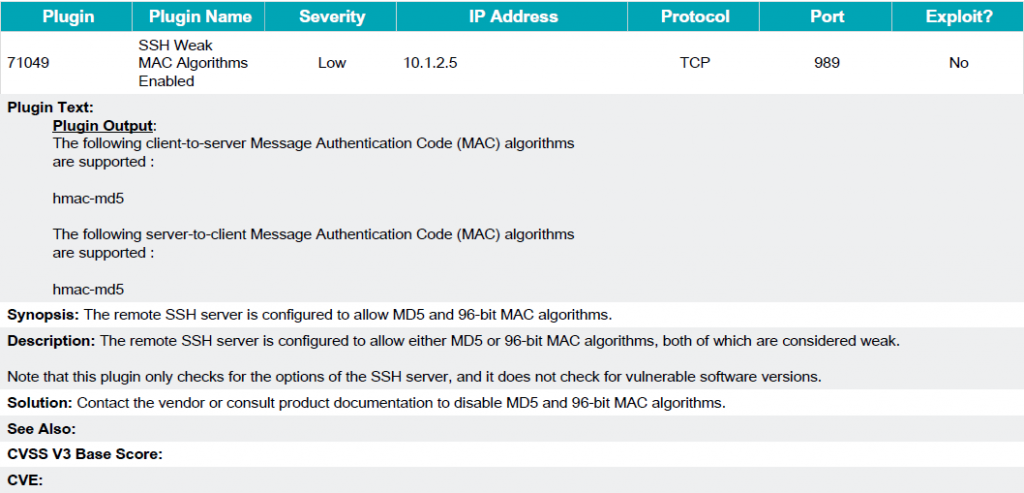

SSH Weak MAC Algorithms Enabled

插件編號: 71049

風險程度: 低

風險原因:

SSH服務配置為允許MD5或96位MAC算法,這兩種算法均被視為弱算法。

修補方式:

服務有使用到SSH的軟體修補方式不一定

Linux修補方式:

MACs hmac-sha1,umac-64,hmac-sha2-256,hmac-sha2-512,hmac-ripemd160

保存文件後重啟SSH服務:

service sshd restart or service ssh restart

完賽感想:

開賽期間說真的有些弱點無法在自己公司內部做模擬出來去驗證所找到的解決方法是否正確,這時候就只能到客戶端那邊去直接驗證,所幸找到的解決方法都剛好解決客戶的弱點問題。

資料庫及Linux的解決方式是由同事協助尋找解決方法及驗證 (感謝他),不然這個專案不會怎麼順利進行,最後跟團隊同仁說 辛苦了。